Beveiliging

Gedekte producten en rechtspersonen

Deze pagina beschrijft de ontwikkeling, het onderhoud en andere relevante (interne) processen/activiteiten die worden ondernomen door LOGEX en (of via) de daaraan gelieerde rechtspersonen, met betrekking tot het op een veilige manier aanbieden van de LOGEX (SaaS) Financial Analytics-oplossingen.

Gezamenlijk "LOGEX" genoemd, vallen hieronder de volgende rechtspersonen:

- LOGEX BV (Nederland)

- LOGEX Healthcare Analytics Ltd (Verenigd Koninkrijk)

- LOGEX Healthcare Analytics AB (Zweden)

- LOGEX Oy (Finland)

- LOGEX Solution Center s.r.o. (Tsjechië)

Ondersteunende inhoud

Privacy- en beveiligingsnaleving

Privacy & AVG

LOGEX treedt als data analytics-organisatie op als dataprocessor om data-analyses uit te voeren namens zijn klanten. Daarom voert LOGEX zijn activiteiten uitsluitend uit op de rechtmatige basis zoals beschreven in AVG-artikel 6 (1) (b) ("Uitvoering van een overeenkomst"). LOGEX werkt alleen met gegevens die worden geëxporteerd uit de systemen van klanten en integreert niet met de systemen van klanten, noch wijzigt het gegevens binnen deze systemen. Dit betekent dat gegevens binnen de systemen van de klant onaangetast blijven en het (enige) punt van waarheid blijven.

Gezien de aard van de activiteiten van LOGEX, verwerkt LOGEX niet alleen persoonsgegevens, maar ook, zoals gedefinieerd onder AVG, "speciale categorieën" van persoonsgegevens, zijnde informatie met betrekking tot de gezondheid van individuen. Alleen bevoegde werknemers van LOGEX en gebruikers bij onze klanten hebben toegang tot deze gegevens.

LOGEX heeft een Privacy Officer aangesteld om toezicht te houden op de naleving van de AVG en andere relevante privacyregels door ons bedrijf. De Privacy Officer werkt nauw samen met onze Data Protection Officers (DPO's) om privacy governance-structuren op te zetten in lijn met internationale en lokale regelgeving en vereisten voor gegevensbescherming.

Alle vragen over de verwerking van persoonsgegevens kunnen worden gericht aan onze DPO's, waarvan de gegevens te vinden zijn op de betreffende lokale LOGEX-websites.

Naleving van beveiligingsvoorschriften

Klanten over de hele wereld eisen dat LOGEX voldoet aan zowel internationale als binnenlandse veiligheidseisen, waar van toepassing. Om aan deze eisen te voldoen, beschikt LOGEX over de volgende actieve veiligheidscertificaten en accreditaties:

Alle genoemde certificeringen bevatten een jaarlijkse (externe) audit en/of jaarlijkse hercertificering.

Platform en technologie

LOGEX levert online healthcare analytics als Software-as-a-Service (SaaS), wat betekent dat de volledige LOGEX-applicatie online draait, in tegenstelling tot vroeger toen een lokale of client-side installatie nodig was. Zowel de data van onze klanten als de analytics worden ingezet op onze cloud-infrastructuur. Gebruikers van onze klanten hebben toegang tot de applicatie op elke computer met een web-browser (specificaties worden hieronder beschreven).

Een SaaS-platform stelt ons in staat om onze producten te schalen zonder de ondersteunende middelen (lineair) te verhogen, en het stelt ons in staat om ervoor te zorgen dat alle klanten toegang hebben tot de nieuwste functies en zonder vertraging worden voorzien van belangrijke onderhouds- en beveiligingsupdates.

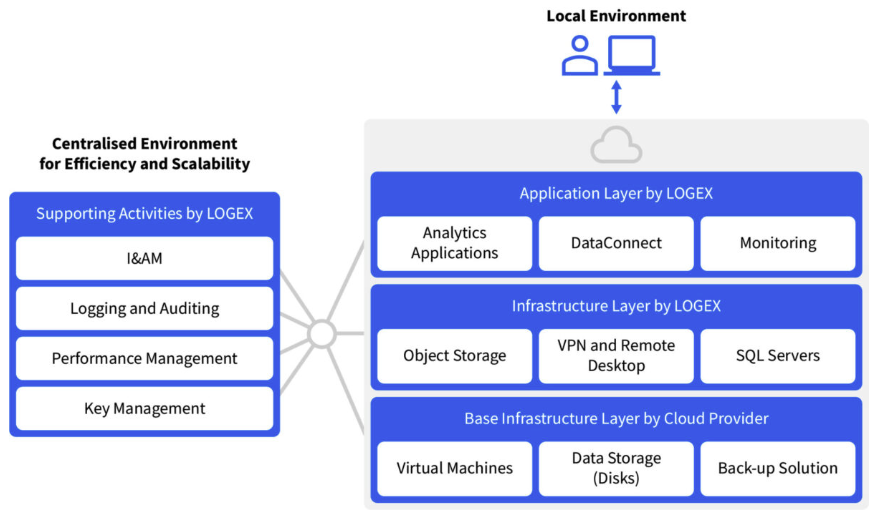

Hosting en infrastructuur

We maken gebruik van een zogenaamde 'cloud-agnostische' architectuur, wat betekent dat onze technologie is gebouwd met een minimale afhankelijkheid van onze cloud providers, waardoor elk potentieel vendor lock-in risico wordt geëlimineerd. Deze aanpak stelt ons in staat om onze producten snel te migreren van de ene cloudprovider naar de andere, om de continuïteit van onze activiteiten te waarborgen als deze ooit in gevaar zouden komen. Zoals beschreven in het volgende hoofdstuk, worden de producten van LOGEX gehost bij verschillende cloud providers in verschillende landen, zowel bij internationale als bij lokale partners. We maken gebruik van verschillende cloudaanbieders om lokale privacyregels, vereisten met betrekking tot de verblijfplaats van gegevens en het lokale sentiment te respecteren. Waar mogelijk maken we gebruik van bewezen oplossingen van leveranciers voor operationele efficiëntie en veiligheid.

Gegevens

LOGEX slaat klantgegevens in eigen land op. Daarom worden gegevens opgeslagen in de volgende datacenters:

Nederland

Microsoft Azure EU-WEST

Verenigd Koninkrijk

Microsoft Azure UK-SOUTH

Zweden

Lokale hostingprovider (Elastx)

Finland

Lokale hostingprovider (Telia)

LOGEX eist van haar infrastructuurpartners dat zij ISO 27001 gecertificeerd zijn en/of gebruik maken van ISO 27001 gecertificeerde datacenters, om een voortdurende veiligheidsgarantie te garanderen in de belangrijkste elementen van de LOGEX toeleveringsketen. Naast het garanderen dat gegevens worden opgeslagen in goed beschermde datacenters, zorgen we er vanuit een logisch perspectief voor dat gegevens de datacenters nooit verlaten als onderdeel van de activiteiten van LOGEX: LOGEX-medewerkers hebben alleen toegang tot de gegevens via een beveiligde Remote Desktop-verbinding met het datacenter.

Netwerksegmentatie

Onze netwerkomgevingen zijn logisch en/of fysiek gescheiden om ervoor te zorgen dat alleen degenen die toegang nodig hebben tot bepaalde gegevens of diensten ook daadwerkelijk toegang hebben. Denk aan de gastnetwerken versus geautoriseerde bedrijfsnetwerken in onze kantoren, gehoste bedrijfsdiensten zoals O365 versus de door LOGEX gehoste klantgerichte applicaties en de scheiding van ontwikkel-/test-/acceptatie-/productieomgevingen voor de LOGEX-applicaties. Door netwerken te segmenteren op basis van de relevante gegevens en de toegang tot die omgevingen te controleren, zorgen we ervoor dat vertrouwelijke informatie vertrouwelijk blijft.

Aanvraagvereisten

De LOGEX-applicaties zijn toegankelijk vanuit elke moderne browser (Chrome en Microsoft Edge hebben de voorkeur, Firefox ondersteuning is best-effort) via HTTPS (er is geen VPN nodig). Qua pc-specificaties worden 8 GB RAM en 20 Mbit internetsnelheid aanbevolen, samen met Windows 10 of 11 64-bit.

LOGEX-toepassingen functioneren als zogenaamde 'single-page' toepassingen, waarbij gegevens stapsgewijs in de browser worden geladen, waardoor een responsieve gebruikerservaring wordt gecreëerd. De snelheid van de netwerkverbinding en geheugenspecificaties zijn van invloed op hoe snel gegevens in de browser worden geladen, aangezien er waarschijnlijk een grote hoeveelheid gegevens moet worden geladen.

De LOGEX applicaties zijn ontworpen voor gebruik op laptop/PC. Gebruik op tablets en mobiele apparaten wordt afgeraden, aangezien LOGEX-toepassingen niet ontworpen zijn voor aanraakinteractie.

Ontwikkelingsproces

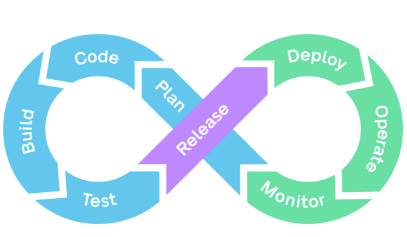

LOGEX heeft de DevOps-methodologie omarmd voor het ontwikkelen en beheren van zijn applicaties.

Aangezien de producten van LOGEX vaak in meerdere landen worden aangeboden/gehost, ontwikkelen we onze applicaties volgens de filosofie van "centraal ontwikkelen, lokaal implementeren". Ons steeds groeiende softwareontwikkelingsteam is gevestigd in ons Solution Center in Brno, Tsjechië, en bestaat onder andere uit backendontwikkelaars, databaseontwikkelaars, frontendontwikkelaars, UX/UI-ontwerpers, systeemanalisten, scrummasters en testautomatiseringsspecialisten.

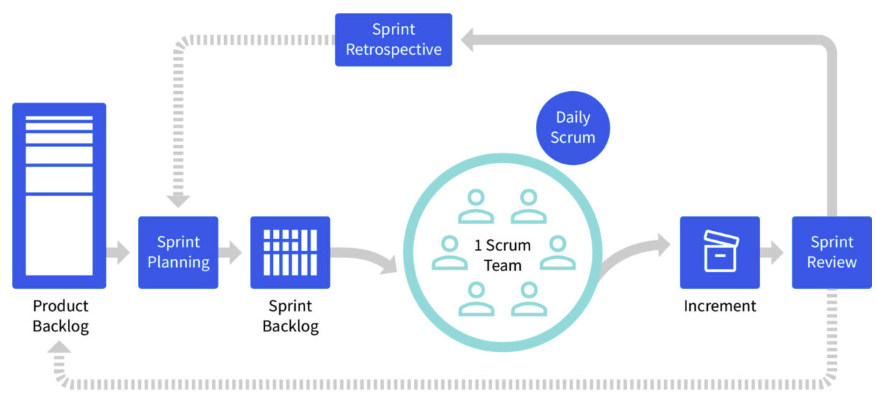

LOGEX-software wordt ontwikkeld volgens een softwareontwikkelingslevenscyclus (SDLC), wat betekent dat eisen en best practices worden toegepast op de verschillende fasen die de software doorloopt tijdens zijn levensduur, beschermd door kwaliteitspoorten rondom. Alle wijzigingen, nieuwe functies, verbeteringen of fixes worden gedefinieerd en gecreëerd door onze implementatie van de Scrum-methodologie, waarbij sprintcycli 2 weken duren.

Na de ontwikkeling worden applicaties uitgerold in hun respectievelijke lokale infrastructuren voor (acceptatie)testdoeleinden en uiteindelijk de productierolout-out.

Beheer van wijzigingen

Alle soorten wijzigingen in de applicaties en infrastructuur van LOGEX worden beheerd en geregistreerd via een centraal documentatie- en ticketplatform (Atlassian). Samen met de mogelijkheid om wijzigingen (in code) te beoordelen en goed te keuren voordat ze in productie worden genomen, stelt het platform ons in staat om wijzigingen op een transparante en traceerbare manier te beheren.

Beveiliging

Beheersysteem voor informatiebeveiliging (ISMS)

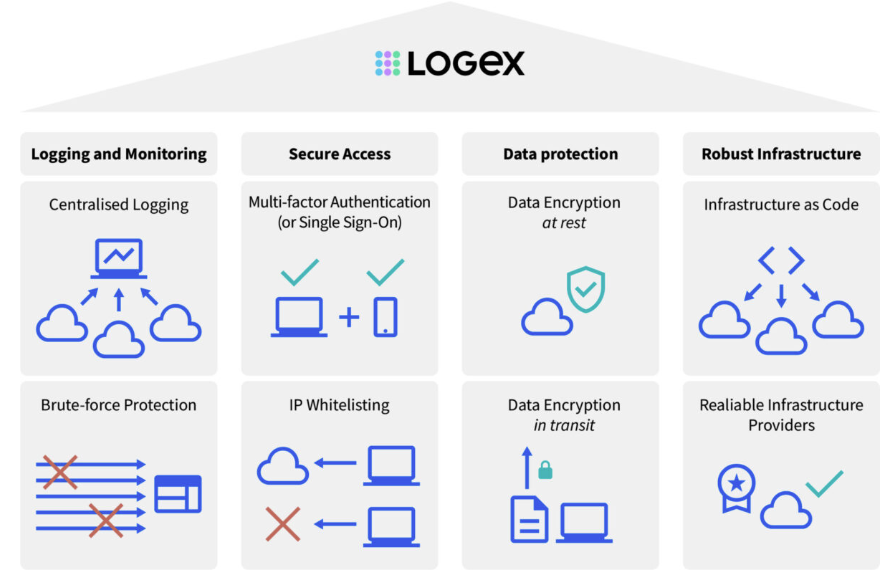

LOGEX heeft een ISMS ontworpen en geïmplementeerd. Dit is een verzameling van verantwoordelijkheden, doelstellingen, beleidsregels en technologische en procedurele beveiligingscontroles om de risico's van informatiebeveiliging voor onze organisatie effectief te beheren. Ons ISMS wordt centraal beheerd en omvat alle eerder genoemde juridische entiteiten. Ons ISMS is ontworpen, geïmplementeerd, gecertificeerd en wordt jaarlijks geaudit volgens de normen ISO 27001 en NEN 7510.

Beveiligingstesten (Code Scanning, Vulnerability Scanning en Penetratietesten)

LOGEX-applicaties en -infrastructuur worden ten minste eenmaal per jaar onderworpen aan externe penetratietests. In aanvulling op de externe beveiligingstestactiviteiten hanteert LOGEX een beveiligingsteststrategie die de gehele levenscyclus van de softwareontwikkeling omvat. We testen regelmatig intern op (bekende) kwetsbaarheden en zwakke plekken in de software door gebruik te maken van statische codeanalyse door derden of door de gemeenschap ontwikkelde statische codeanalyse, softwarecompositieanalyse en kwetsbaarheden scantools. Door deze testactiviteiten op te nemen in ons ontwikkelingsproces kunnen we:

- zwakke plekken in de software identificeren en elimineren die het gevolg zijn van codeerfouten tijdens het coderen van zelfontwikkelde software.

- bekende kwetsbaarheden die worden geïntroduceerd door softwarecomponenten van derden/open source die zijn geïntegreerd in LOGEX-toepassingen/infrastructuur identificeren en elimineren.

- zwakke plekken op productiesystemen identificeren en elimineren.

Reactie op beveiligingsincidenten

Beveiligingsincidenten worden gezien als een kans om te leren en onze manier van werken te verbeteren. Daarom moedigt LOGEX werknemers aan om incidenten altijd te melden, ongeacht de grootte van het incident, of een werknemer een incident heeft veroorzaakt of er getuige van is geweest, en ongeacht of een kwetsbaarheid al dan niet tot daadwerkelijke schade heeft geleid. LOGEX-medewerkers begrijpen dat ze allemaal een individuele verantwoordelijkheid hebben om de veiligheid van de organisatie te beschermen, en het melden van (potentiële) incidenten is een belangrijk onderdeel van deze verantwoordelijkheid.

In het geval van een beveiligingsincident en/of datalek, wordt een Incident Response Procedure gevolgd om het incident te beheren en op te lossen.

Incidentmeldingen en follow-ups worden centraal geregistreerd voor bewijsvoering, traceerbaarheid en auditdoeleinden.

De procedure omvat de volgende stappen:

- Identificatie en classificatie van het incident

- Schadebeperking en onderzoek van het incident

- Herstel en herstel

- (Tijdige) communicatie naar betrokken partijen, waar nodig

- Rapportage en evaluatie, inclusief analyse van de hoofdoorzaak

Codering

- Communicatie met de LOGEX-producten wordt tijdens het transport versleuteld met behulp van TLS v1.2 en sterke cijfers.

- Gegevens die aan de LOGEX-producten worden verstrekt, worden in rust versleuteld door middel van schijfversleuteling in het datacentrum, met behulp van AES-256.

- Bovendien worden wachtwoorden, die worden beheerd via een beheerd ID-platform (Auth0), versleuteld met het bcrypt-algoritme om de wachtwoorden veilig te hashen en te salten.

Gecentraliseerde registratie en bewaking

LOGEX logt centraal gebeurtenissen die plaatsvinden binnen de verschillende omgevingen/infrastructuren waar LOGEX-producten worden ingezet. Gebeurtenissen zoals acties op het gebied van gebruikersbeheer (aanmaken, wijzigen, verwijderen van gebruikers), authenticatiepogingen en gebruikersacties binnen systemen worden vastgelegd en gemonitord op anomalieën en potentiële indicatoren van compromittering.

Identiteits- en toegangsbeheer

Gebruikersauthenticatie (incl. bescherming tegen brute-force en IP-throttling)

Waar mogelijk moedigt LOGEX klanten aan om hun eigen identiteitsprovider te gebruiken (bijv. Open ID Connect of SAML) als authenticatiemiddel voor gebruikers. We bevorderen ook het gebruik van Single Sign-On (SSO), zodat gebruikers zich naadloos kunnen aanmelden bij de LOGEX-toepassingen.

Als de identiteitsprovider van een klant niet geïntegreerd kan worden, zal LOGEX speciale gebruikersaccounts uitgeven voor gebruikers van de klant, bestaande uit een gebruikersnaam (meestal het e-mailadres van de gebruiker op het werk) en een wachtwoord. Wachtwoorden zijn onderhevig aan eisen met betrekking tot de lengte en complexiteit van wachtwoorden, om ervoor te zorgen dat ze voldoende sterk zijn. Gebruikers moeten multi-factor authenticatie (MFA) gebruiken wanneer ze zich aanmelden bij de LOGEX-applicatie, wat betekent dat naast de gebruikersnaam en het wachtwoord een tweede authenticatiefactor (bijv. via de Microsoft Authenticator app) vereist is.

Het beheerde ID-platform (Auth0) dat door de LOGEX-applicaties wordt gebruikt, biedt aanvullende vormen van accountbeveiliging, waaronder brute-force bescherming - die het aantal foute wachtwoorden beperkt dat opeenvolgend kan worden ingevoerd - en bescherming tegen verdachte IP throttling - die zal resulteren in het blokkeren van specifieke IP-adressen die snel een groot aantal inlogpogingen doen.

Gebruikersautorisatie

We maken gebruik van het zogenaamde Role-Based Access Control (RBAC) autorisatiemodel, waarbij (groepen van) gebruikers rechten krijgen toegewezen om toegang te krijgen tot bronnen op basis van hun rol in de organisatie. Dit geldt zowel voor interne gebruikers van LOGEX als voor gebruikers van klanten. Om ervoor te zorgen dat dergelijke machtigingen correct worden verdeeld en beheerd, voeren we regelmatig controles uit van dergelijke RBAC-groepen en passen we waar nodig machtigingen aan. Op dezelfde manier vragen we klanten regelmatig om hun gebruikersbestand te herzien, zodat de machtigingen van het klantenbestand accuraat blijven.

Beschikbaarheid en back-ups

Beschikbaarheid

LOGEX beschikt over herstelmechanismen om niet alleen gegevens te herstellen, maar ook om de volledige infrastructuur opnieuw op te bouwen. We hebben al onze infrastructuur als code gemaakt, wat ons ondersteunt bij het standaardiseren van infrastructuurimplementaties op verschillende locaties en bij verschillende cloudproviders, waardoor we onze SaaS-oplossingen in verschillende landen kunnen schalen. Het volgen van dit Infrastructure-as-Code paradigma stelt ons ook in staat om onze oplossingen snel opnieuw te implementeren in een ander datacenter in geval van disaster recovery. Onze Recovery Point en Recovery Time Objectives streven naar een minimale verstoring van de beschikbaarheid van onze oplossingen.

Back-ups

Om onze bedrijfscontinuïteit en die van onze klanten te ondersteunen, hebben we een compleet back-upschema geïmplementeerd waarbij elke week volledige back-ups van toepassingsdatabases worden gemaakt, dagelijks differentiële back-ups worden gemaakt en elke 15 minuten een back-up van transactielogs wordt gemaakt. Back-ups worden 4 weken bewaard. Ongeacht de cloudserviceprovider eisen we dat back-ups versleuteld worden opgeslagen (met AES-256).

Krijg duidelijkheid en controle om betere beslissingen te nemen.

Heb je vragen over het benutten van datagestuurde inzichten voor betere financiële analyses of wil je advies? Laat onze experts, zoals Sarah, helpen.

Zij antwoorden binnen 48 uur op werkdagen.